LummaC2: o infostealer mais ativo da atualidade e o papel do Cyber Threat Intelligence

Nas últimas semanas de maio de 2025, um dos mais avançados malwares da atualidade, o LummaC2, teve sua infraestrutura global parcialmente desarticulada em uma ação coordenada entre o FBI, o Departamento de Justiça dos EUA (DOJ), a Europol e empresas privadas como a Microsoft. Simultaneamente, a CISA publicou um alerta técnico detalhado sobre os vetores, técnicas e indicadores relacionados a esse infostealer que vinha impactando diversos setores críticos da infraestrutura global.

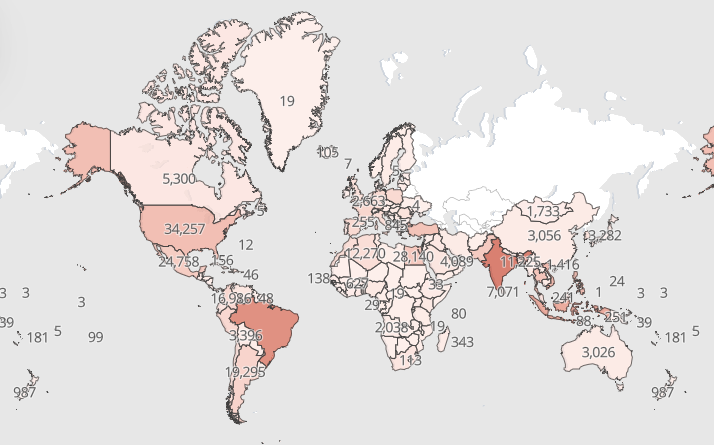

O relatório do QuimeraX Intelligence aponta que o LummaC2 já havia sido utilizado para comprometer 865.111 computadores entre 01/01/2025 e 21/05/2025, inclusive de setores como finanças, energia, telecomunicações e governo.

Este artigo reconstrói a linha do tempo dos eventos, analisa as capacidades técnicas do LummaC2, e mostra como plataformas como a Quimerax e equipes especializadas como as da Hakai Security podem proteger organizações de forma proativa e ofensiva contra ameaças dessa natureza.

O que é o LummaC2?

O LummaC2, também conhecido como Lumma Stealer, é um infostealer comercializado como Malware-as-a-Service (MaaS) desde 2022, amplamente adotado por agentes de ameaças em fóruns clandestinos, principalmente de origem russa. Seu objetivo principal é a exfiltração silenciosa de dados sensíveis como:

- Credenciais de login armazenadas em navegadores;

- Cookies de sessão (inclusive de MFA e SSO);

- Carteiras de criptomoedas;

- Tokens de autenticação;

- Arquivos locais com informações valiosas (ex: bancos, e-mails corporativos, arquivos de projetos).

O malware é constantemente modificado por seus operadores, o que dificulta sua detecção e aumenta sua taxa de sucesso em campanhas globais.

Linha do tempo dos eventos

[21 de maio de 2025] — Alerta técnico da CISA e do FBI (AA25-141B)

A CISA e o FBI publicaram um alerta conjunto detalhado sobre o funcionamento interno do LummaC2, incluindo os principais TTPs associados, com base no framework MITRE ATT&CK. Os destaques incluem:

- Evasão de defesa (T1027, T1036): ofuscação e disfarce como software legítimo;

- Descoberta (T1012, T1217): coleta de informações locais e do sistema;

- Coleta automatizada (T1119): busca por credenciais, wallets e cookies;

- Comando e controle (T1071.001): comunicação com C2s via HTTP/HTTPS;

- Exfiltração (TA0010): envio furtivo de dados exfiltrados em pacotes criptografados.

[19–21 de maio de 2025] — FBI e DOJ executam ofensiva legal contra os operadores

Em uma ofensiva coordenada, o Departamento de Justiça dos EUA anunciou a apreensão de cinco domínios centrais utilizados pelos operadores do LummaC2, além da cooperação com a Microsoft, que resultou na desativação de mais de 2.300 domínios maliciosos vinculados à operação. A infraestrutura do malware foi severamente afetada, prejudicando sua distribuição em larga escala.

Apesar da ação bem-sucedida, o próprio DOJ alertou que o malware pode ressurgir em novas campanhas e que instâncias já infectadas continuam ativas.

Implicações para segurança corporativa

A operação do LummaC2 destaca vários pontos críticos que empresas devem endereçar:

- A ameaça de infostealers atualizados vai além do roubo de senha: ela compromete a identidade digital inteira de um usuário, afetando tokens persistentes, sessões MFA e até cadeias de autorização SSO;

- Mesmo após a derrubada de infraestrutura, versões modificadas podem reaparecer com pequenas alterações de C2s e artefatos de entrega;

- A natureza "stealth" do LummaC2 desafia os antivírus tradicionais, exigindo soluções baseadas em comportamento, detecção por YARA, EDRs e threat hunting ativo.

Como o Quimerax e a Hakai Security ajudam neste cenário

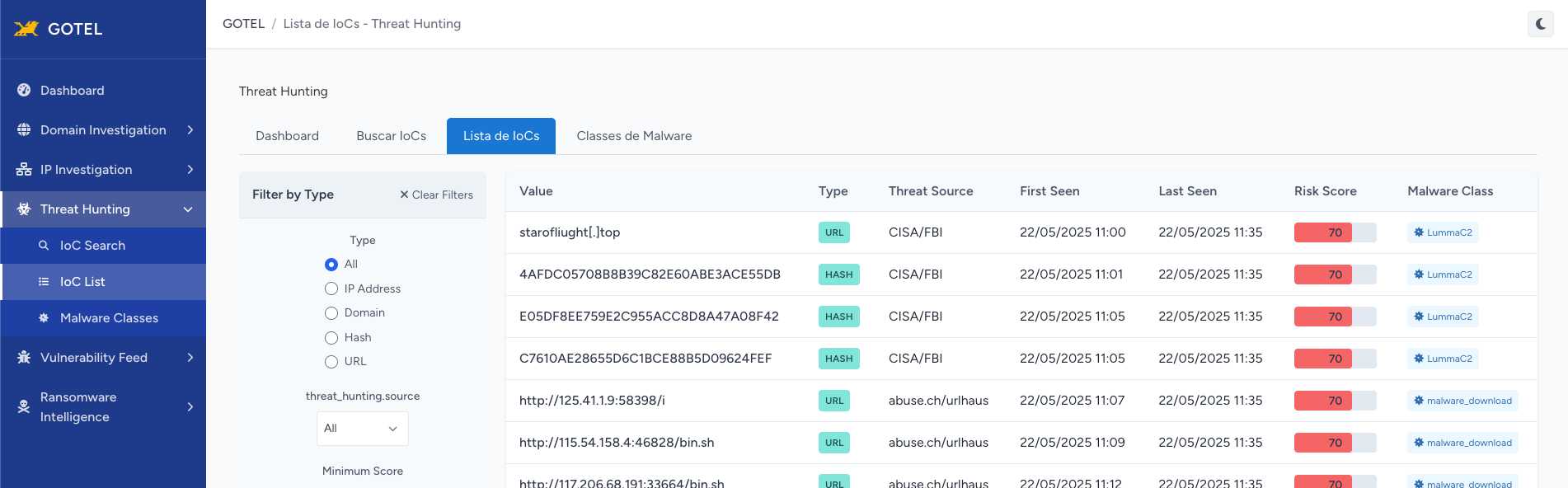

Quimerax: Threat Intelligence automatizada e contextualizada

O Quimerax é a plataforma de Threat Intelligence desenvolvida para acompanhar em tempo real a evolução de malwares como o LummaC2. Entre suas funcionalidades, destacam-se:

- Monitoramento de vazamentos de credenciais roubadas por infostealers em painéis de logs e canais do underground;

- Rastreamento de marca e menções de executivos/funcionários em contextos maliciosos;

- Alertas automáticos de IOC integráveis com SIEM e SOAR;

- Análise contínua de comportamentos de stealers, identificando tendências de exfiltração e evolução do código;

- Análise de artefatos, extraindo informações de logs (Telegram, Pastebin, Discord, Mega, etc.) utilizados por operadores.

Hakai Security: Antecipe ameaças com ações ofensivas

A Hakai Security atua em operações ofensivas, fornecendo informações que complementam o trabalho de threat intel. Com uma abordagem que simula adversários reais, a equipe Hakai pode:

- Realizar campanhas simuladas com stealers como o LummaC2, testando a eficácia de suas defesas;

- Identificar gaps críticos de exfiltração e persistência, com foco em MFA, SSO e sessões corporativas;

- Treinar seu time interno com exercícios de threat emulation e phishing.

Este tipo de ameaça persiste e a resposta precisa evoluir

O desmantelamento parcial do LummaC2 é um marco na luta contra o cibercrime, mas não representa o fim da ameaça. Com novas versões surgindo, é essencial que empresas mantenham vigilância ativa, integrem inteligência de ameaças e simulem ataques reais regularmente.

A união entre Quimerax (inteligência automatizada) e Hakai Security (operação ofensiva qualificada) oferece uma defesa completa: visibilidade, contexto e resposta com impacto real.

Se você quer fortalecer a postura da sua organização contra ameaças modernas, fale com nossos especialistas.

Escrito por: Oliviera Lima, Carlos Vieira, Luciane Goes e Gabriel Julio

Referências:

https://www.cisa.gov/news-events/cybersecurity-advisories/aa25-141b